Das Sicherheits-Tandem:

FI-App und FileInspector

Unser Sicherheitssystem FI-App und FileInspector zur Erkennung und Bereinigung von Schadcode auf gehackten Joomla- und Wordpress-Webseiten sind das ideale Paar auf dem Weg zur sorgenfreien Homepage!

Online-Sicherheitssystem FI-App für Ihre Wordpress- und Joomla-Website

FI-App (=FileInspector-App) durchsucht automatisch und zeitgesteuert (z.B. einmal in jeder Nacht) alle Dateien einer Joomla- oder Wordpress-Installation direkt auf dem Server und erkennt Schadcode. Eine solche Suche von Hand durchzuführen, ist aufgrund der rund 10 000 Dateien eines Webseiten-Systems praktisch nicht möglich.

Einige Webhoster bieten Systemdateien-Scans an; diese sind aber in der Regel nicht auf dem hohen Sicherheitsniveau, das unsere FI-App bietet. Denn FI-App ist individuell an Ihr Onlinesystem anpassbar und bietet damit den entscheidenden Vorteil gegenüber den Sicherheits-Tools Ihres Webhosters, welche einer Vielzahl gängiger Onlinesysteme genügen müssen und damit notwendigerweise eine geringere Sicherheitsstufe fahren.

Im Fall eines Schadcode-Fundes alarmiert FI-App per E-Mail und sendet den Befund gleich mit. Anschließend können geeignete Maßnahmen zur Abwehr ergriffen werden: Nach Ihrer Beauftragung an uns erfolgt die anschließende Offline-Analyse und Bereinigung gehackter Webseiten mit unserem Sicherheits-Tool FileInspector, welches wir für solche Fälle entwickelt und optimiert haben.

Die zusätzliche Sicherheit der FI-App bieten wir zu einem vernünftigen Preis an:

Die Ein-Jahres-Lizenz beträgt 100 € zuzügl. gesetzlicher MWSt.

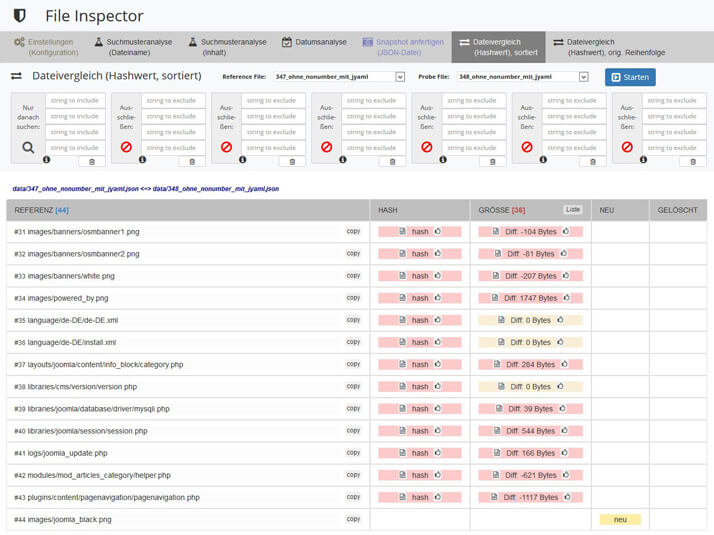

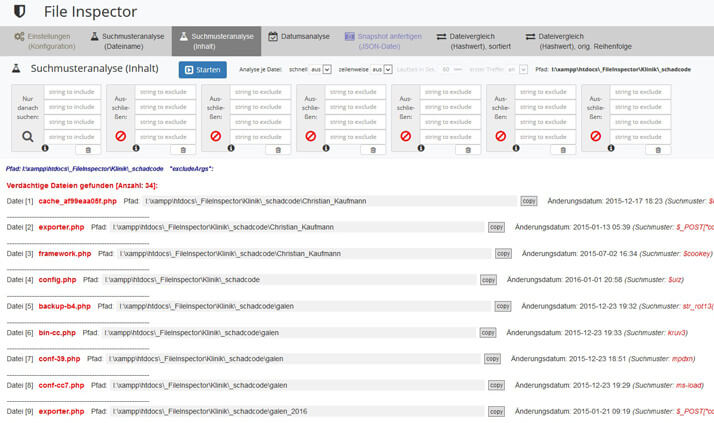

Offline-Analyse-Tool FileInspector

Wenn Ihre Webseite gehackt wurde, helfen wir Ihnen mit unserem Offline-Analyse-Tool FileInspector.

Der FileInspector beinhaltet mehrere von uns entwickelte Analysemethoden. Damit spüren wir systematisch Schadcode in gehackten Webseiten-Installationen auf. Eine Suche von Hand nach Schadcode ist bei rund 10 000 Dateien eines Webseiten-Systems praktisch nicht durchführbar. So finden wir Schadcode, welcher in systemeigene Dateien injiziert wurde, effizient und zuverlässig. Ebenso werden neu hochgeladene Schadcode-Dateien zuverlässig gefunden.

Wenn auf Ihrem Webspace oder Webserver parallel zu Ihrer Wordpress- oder Joomla-Installation unser Online-Sicherheitssystem FI-App installiert ist, alarmiert es uns bei einem Schadcode-Fund per E-Mail und sendet den Befund gleich mit. Anschließend ergreifen wir mit Hilfe des FileInspector geeignete Maßnahmen zur Abwehr.

Hinweis: Die Analyse und Bereinigung Ihrer gehackten Webseite mit dem FileInspector wird nach Aufwand berechnet.

Wenn Sie jetzt eine Jahres-Lizenz des Sicherheitssystems FI-App für Ihre Webseite kaufen möchten, klicken Sie auf Kontakt und schreiben Sie uns eine E-Mail oder rufen Sie uns an!